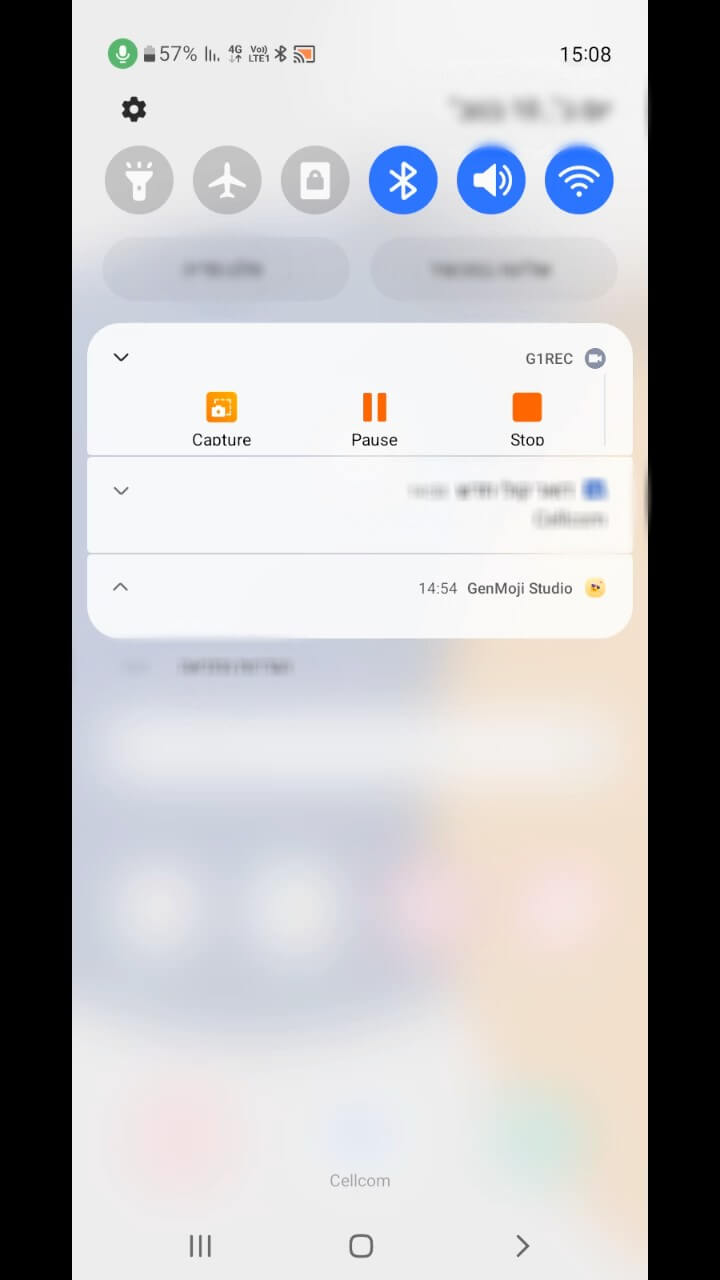

Находку в Google Play обнаружили исследователи компании Check Point. Одно из приложений, редактор эмодзи GenMoji Studio, было на втором месте в разделе «Лучших бесплатных инструментов». Миллионы пользователей оказались под угрозой.

Рекламное ПО GhostAd для Android, мимикрирующее под безобидные утилиты и инструменты редактирования эмодзи, на самом деле скрывало в себе механизм фонового показа рекламы даже после закрытия приложений или перезагрузки смартфона. Оно стремительно истощало заряд батареи на устройствах жертв. На пике активности ботнет задействовал 15 зараженных приложений.

Тревожно то, что пользователи доверяли официальному маркетплейсу Google Play, поэтому спокойно загружали безобидные на первый взгляд мобильные приложения на свои устройства. Как сообщают эксперты, приложение GenMoji Studio находилось на втором месте в разделе «Лучшие бесплатные инструменты».

Владельцы Android-устройств, которые загрузили одно из вредоносных приложений, впоследствии сообщали о трудностях, в том числе о скрытии иконок приложений при попытке их удаления. Пользователи также сталкивались с постоянными всплывающими окнами с рекламой, замедлением работы смартфона и зависаниями.

Как работает GhostAd

Каждая служба переднего плана Android должна показывать уведомление на экране. Как только пользователь устанавливает приложение с GhostAd себе на устройство, вредонос, чтобы обойти защиту и соответствовать требованиям ОС, регистрирует службу и обеспечивает непрерывное выполнение задач в фоновом режиме, даже если пользователь закрывает приложение или перезагружает телефон.

Он отображает пустое нескрываемое уведомление или окно без заголовка и текста, таким образом скрывая от владельца рекламную активность, но показывая, что что-то было запущено.

Для постоянного поддержания работы вредоносные мобильные приложения используют JobScheduler — API для планирования фоновой работы в Android, который каждые несколько секунд запускает повторную загрузку рекламы. Даже если «Андроид» завершает работу сервиса, планировщик его тут же перезапускает. Таким образом мошенники спокойно генерируют выполнение дальнейших запросов на показ рекламы.

Эти два механизма, используемые злоумышленниками в связке, создают цикл самовоспроизведения. Рядовому пользователю практически невозможно его остановить.

GhostAd интегрирован с несколькими легитимными наборами для разработки рекламного программного обеспечения (SDK), включая Pan-gle, Vungle, MBridge, AppLovin и BIGO. Однако использовали их злоумышленники с нарушением правил добросовестного использования.

Вместо того чтобы ждать от пользователя взаимодействия со всплывающими уведомлениями и окнами, вредоносные приложения непрерывно загружают, ставят в очередь и обновляют рекламные объявления в фоновом режиме, используя программы Kotlin для поддержания цикла.

Подобная схема работы приложений скрытно накручивает просмотры рекламы и увеличивает вознаграждения киберпреступников, одновременно истощая ресурсы устройства.

- Для рекламодателя это означает завышение стоимости рекламы, оплату фальшивых просмотров, стремительный расход рекламного бюджета и снижение конверсии.

- Для пользователей — перегрев устройства, быстрый расход батареи и интернет-трафика.

Жертвы GhostAd не забыли поделиться в Google Play своими впечатлениями от работы установленных приложений. Они рассказали о реальном положении дел. Пользователи массово жаловались на постоянные сбои телефона и скрытую активность и отговаривали других от установки приложений.

Как понять, что на устройство было установлено приложение с GhostAd

Узнать об этом можно по прямым и косвенным признакам:

- Истощение батареи. Из-за постоянной работы службы переднего плана и планировщика заданий увеличивается расход заряда.

- Манипуляции поведением устройства. Скрытые иконки и пустые уведомления маскируют присутствие приложений и затрудняют обнаружение причины их появления и поиск «виновного».

- Снижение скорости работы. Если на смартфон попало приложение с вредоносом, то оно будет замедлять работу устройства. В некоторых случаях смартфон и вовсе будет зависать.

- Жалобы других пользователей. Перед установкой приложения ознакомьтесь с отзывами тех, кто уже установил приложение. Если они сообщают о начавшихся сбоях, рекламных баннерах, перегревах устройства, воздержитесь от установки.

Вывод

Обнаруженный экспертами Check Point ботнет GhostAd не нуждается в «хакерских эксплойтах» – у него есть все необходимое для того, чтобы незаметно превратить телефон в инструмент мошеннических накруток. Объединив основные сервисы, планировщики заданий и постоянную загрузку рекламы, операторы создали невидимую мобильную бот-ферму из телефонов, которая приносит прибыль, но при этом снижает удобство использования устройств.

Помимо разрешений, необходимых для показа рекламы и сетевого доступа, GhostAd активно собирает технические данные об устройстве (идентификаторы, характеристики, сведения о среде выполнения), чтобы максимизировать доход от показа рекламы и поддерживать устойчивое соединение с серверной инфраструктурой операторов ботнета.

По данным Check Point, в Google подтвердили, что удалили все зараженные приложения из Play Store, принадлежащие мошеннической операции GhostAd. Тем не менее, если вы уже установили зараженное приложение, оно не будет автоматически удалено с вашего устройства. Поэтому пользователям Android рекомендуется проверить все установленные на телефоне программы и удалить то, что может помешать работе устройства.

Хотя GhostAd более изощрён, данный ботнет напоминает другую вредоносную сеть — DrainerBot, обнаруженную в 2019 году. Этот рекламный вредонос также запускал рекламу в фоновом режиме, генерировал фальшивые просмотры и быстро истощал заряд батареи. О нём мы рассказывали ранее в нашем блоге.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.