Команда экспертов Malwarebytes обнаружила новую мошенническую схему. Злоумышленники «взломали» поиск на сайтах Bank of America, Netflix, Microsoft, PayPal и других крупных ресурсов, где размещали фальшивые номера телефонов якобы службы поддержки. Жертв заманивали через вредоносную рекламу в Google Ads и обманом заставляли предоставлять свои персональные и банковские данные.

Мошенники сперва создавали фишинговый сайт на поддомене, а затем размещали рекламу на поиске через платформу Google Ads якобы от лица бренда, которая вела на вредоносный ресурс.

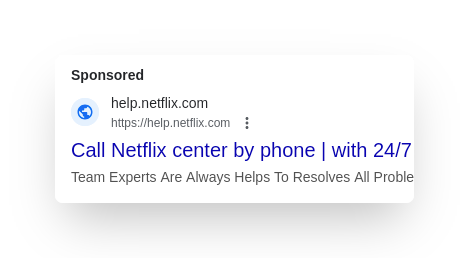

Также киберпреступники могли указывать ссылку и на официальный поддомен. Например, help.netflix.com. Но с небольшой разницей.

Ссылка вела на поиск по сайту, где в качестве запроса был указан фейковый номер телефона «поддержки». Выглядело это примерно так:

В адресной строке браузера отображается адрес официального сайта, поэтому жертва ничего не подозревает об обмане. Однако информация, которую он видит, вводит в заблуждение, поскольку крупным шрифтом прописан фальшивый номер телефона мошенников с надписью «Позвонить сейчас +1 XXX Поддержка».

Как только пользователь звонит по данному номеру телефона, мошенники подключают социальную инженерию и выдают себя за представителей компании. Они обманом заставляют жертву передать персональные данные или реквизиты банковской карты.

В случае с Bank of America или PayPal мошенники получают доступ к банковскому счету для кражи денежных средств.

Данная мошенническая атака показывает высокую эффективность, поскольку:

- Пользователи видят, что URL принадлежит официальному сайту.

- Страница поиска расположена на официальном ресурсе (если ссылка с рекламного объявления ведет на реальный поддомен справочного центра).

- Поддельный номер отображается в центре экрана крупным шрифтом в результатах поиска.

Проблема заключается в том, что тот же Netflix отображает любой запрос, который пользователь вводит в строку поиска, без какой-либо валидации и фильтрации содержимого. Это и создало уязвимость, которой воспользовались мошенники.

Таким же образом мошенники атаковали сайты PayPal, Apple, Microsoft, Facebook (Принадлежит организации Meta, которая является экстремистской и запрещена на территории РФ), HP.

На сайте HP система поиска вообще пытается найти любые подходящие варианты под запрос. Поэтому на URL с мошенническим запросом указывается надпись «4 результата для …».

Чтобы защитить себя от подобных мошеннических действий, команда Malwarebytes советует пользователям обращать внимание на следующие признаки:

- Наличие номера телефона в адресной строке браузера.

- Наличие подозрительных поисковых запросов, вроде «Позвоните сейчас» или «Служба экстренной поддержки» в адресной строке.

- Наличие символов кодировки в урле, таких как %20 (пробел) и %2B (знак +), а также номера телефонов.

- Сайт отображает результаты поиска до того, как вы что-либо искали на сайте (в данном случае — сразу после перехода по рекламному объявлению).

- Вас «подгоняют» формулировками «Срочно звоните», «Экстренная поддержка» и т. д.

- Перед тем как позвонить по указанному номеру телефона, сравните его с официальным номером на сайте (если сайт принадлежит официальному бренду).

Это не первая попытка мошенников использовать вредоносную рекламу через Google и выдать себя за официальный ресурс. Так, например, в начале января этого года специалисты Malwarebytes рассказали о другой мошеннической схеме с использованием Google Ads. Тогда злоумышленники создавали сайты-прокладки на домене sites.google.com, где копировали внешний вид рекламной платформы Google Ads, редиректили пользователей на фишинговые сайты и крали логины и пароли рекламодателей и владельцев сайтов.

Всего в 2024 году компания удалила свыше 5 млрд вредоносных рекламных объявлений, в отношении 1,3 млрд страниц издателей были предприняты ограничительные меры, 39,2 млн аккаунтов рекламодателей было заблокировано.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.