Смартфонами на ОС Android пользуется 70% населения планеты, по данным Statista и IDC на 2024–2025 гг. Такая огромная аудитория — лакомая цель для киберпреступников. Они заражают телефоны вирусами, шпионами, рекламным ПО и используют их для кражи данных и денежных средств, угона аккаунтов, перенаправления трафика, мошенничества с рекламой, фишинга и других действий.

В этой статье разберем опасности вредоносов, пути заражения смартфона, признаки инфекции и шаги по удалению — чтобы спасти данные.

Почему вредоносные программы опасны для Android

С учетом большой доли пользователей Android, киберпреступники пишут вредоносы специально под эту ОС. Программы, которые проникают в систему телефона без ведома пользователя, минимум наносят вред посторонним рекламодателям через фоновую загрузку рекламы, максимум — захватывают устройство и крадут банковские данные.

Статистика говорит сама за себя. По данным компаний, которые специализируются на разработке антивирусных программ и инструментов киберзащиты, более 40% мобильных устройств на «Андроиде» ежегодно сталкиваются с троянами, шпионским ПО и adware.

Чем такое заражение может быть опасно для пользователя и не только:

- Вирусы и трояны крадут данные и пароли.

- Рекламное ПО показывает навязчивую рекламу на экране или самостоятельно открывает сайты в мобильном браузере в фоновом режиме.

- Шпионы отслеживают геолокацию, звонки, крадут OTP-пароли и коды, умеют скрывать иконки, получать список установленных приложений и обновлений, записывать аудио, проверять, запущено ли устройство, совершать звонки.

- Вымогатели блокируют устройство за выкуп.

Опасность: потеря денег, личных фото или аккаунтов. «Подцепить» вредонос можно через фишинговые ссылки, пиратские приложения или уязвимости. Подробнее о способах заражения читайте ниже.

Как происходит заражение смартфона

Вирус попадает на телефон, как правило, через загрузку вредоносных приложений из Google Play или со сторонних сайтов. Второй вариант — самый распространенный.

Google Play

В Google Play периодически попадают приложения с «начинкой», скрытой киберпреступниками, как бомба с часовым механизмом. Они могут мимикрировать под легитимные и полезные утилиты, однако на самом деле являются бэкдорами для загрузки сторонних компонентов, которые исполняют вредоносный код на устройстве после загрузки.

Например, по данным Zscaler, за год пользователи скачали из Google Play вредоносные приложения 42 млн раз.

Самой крупной за год мошеннической операцией стала SlopAds, когда мошенники создали ботнет промышленных масштабов. Хакеры загрузили в Google Play 200 вредоносных мобильных приложений, которые были установлены более 38 млн раз в 228 странах по всему миру.

Мошенники использовали зараженные устройства для скликивания рекламы и накрутки просмотров. На пике активности операторы ботнета генерировали до 2,3 млрд заявок на размещение рекламы с моделями оплаты за клики (CPC) и показы (CPM).

Сторонние маркетплейсы и сайты

Чаще всего вредоносные приложения можно случайно скачать через пиратские сайты, боты, принадлежащие мошенникам, «левые» маркетплейсы. Скачивая APK-файлы или моды с сомнительных ресурсов, пользователи рискуют заразить устройство RAT-троянами вроде STRRAT или банковскими вредоносами, которые крадут данные в реальном времени.

Например, в апреле этого года специалисты «Лаборатории Касперского» выявили вредоносную кампанию, в рамках которой злоумышленники распространяли майнер и троянец ClipBanker, маскируя их под офисные приложения Microsoft.

Через вредоносные ссылки и зараженные сайты

На смартфон также можно «подцепить» вирус, если случайно перейти по вредоносной ссылке или попасть с фишинговой рекламы на мошеннический сайт. Существуют скрипты и уловки (например, решить капчу), при взаимодействии с которыми можно случайно загрузить вирус себе на устройство.

Публичный Wi-Fi

Уязвимости в открытых сетях Wi-Fi могут стать дверью для взлома вашего устройства. Например, мошенники создают фальшивые Wi-Fi-сети с названиями, похожими на реальные (например, Airport_Free_WiFi), к которым телефон подключается автоматически. В таких сетях перехватывается нешифрованный трафик, включая логины, пароли и данные карт.

Также через публичные сети вирусы проникают редко напрямую, так как современный трафик (HTTPS, SSL) шифруется, но открытие вредоносных ссылок или скачивание файлов в незащищенной сети приводит к загрузке вредоносного ПО.

USB-устройства и кабели

Да, через них смартфон на Android также можно заразить вредоносной программой. Например, в аэропортах, кафе или ТЦ злоумышленники заражают общие USB-станции: через порт спокойно сливаются все контакты, история звонков, фото.

В некоторых случаях мошенники получают root-доступ через уязвимости в драйверах USB. Эксперименты «Лаборатории Касперского» подтвердили, что даже заблокированный экран не спасает, если не отключена передача данных — вирус маскируется под обновление прошивки.

Благодаря таким приманкам и ловушкам, «разбросанным» по всему интернету и цифровым коммуникациям, кибермошенники получают полный доступ к телефону пользователя и делают из него боевую единицу.

Как определить, что смартфон заражен

Независимо от способа заражения телефона вирусом, Android покажет компрометацию по совокупности технических и поведенческих признаков. Среди них: всплывающая на экране реклама, быстрый разряд батареи, стремительно расходуемый трафик, странное поведение некоторых программ.

1. На экране стала постоянно всплывать реклама

Рекламное ПО — самый распространенный тип вредоносных программ, используемых для заражения мобильных устройств.

Чем грозит:

Злоумышленники создают целые ботнеты из мобильных устройств для дальнейшего мошенничества с рекламой. То есть ваш телефон становится боевой единицей, которую мошенники используют для атак, накруток, компрометаций.

Как обнаружить:

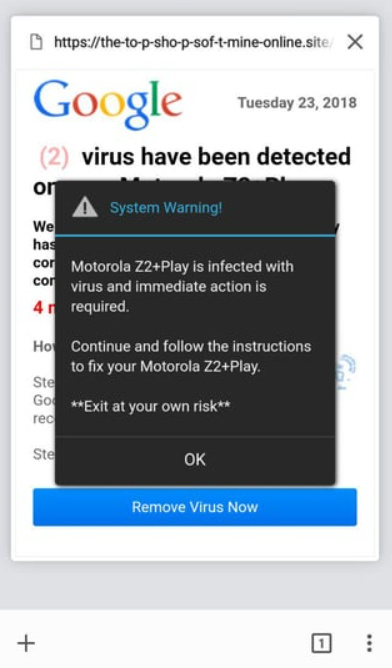

1. В этом случае на экране смартфона будут внезапно появляться всплывающие рекламные баннеры или видео, которые можно закрыть.

2. Хуже, если у рекламных окон не будет кнопки Х, чтобы их закрыть. Однако эксперты по кибербезопасности предупреждают: не пытайтесь этого делать в любом случае, даже если кнопка есть. В некоторых случаях это может привести к запуску сторонней вредоносной программы или перенаправлению на сайт злоумышленников.

3. Зачастую мошенники скрывают активность своих вредоносов на устройстве жертвы. В этом случае вредоносные программы могут скрытно открывать вкладки в браузере — в фоновом режиме, переходить на нужные сайты, просматривать или скликивать там рекламу и устанавливать и запускать другие рекламные приложения, например, при мошенничестве с атрибуцией. Узнать об этом можно будет только по другим косвенным признакам: история просмотров в браузере, перегрев устройства и т. д.

Будьте осторожны! Мошенники иногда выводят на экран баннер якобы от службы поддержки. Это фишинговая технология, при которой вас пытаются убедить предоставить компрометирующие данные: логины, пароли, финансовую и другую чувствительную информацию. Аналогичная технология обмана встречается на сайтах, как это было со взломом поиска на сайтах Netflix, HP, PayPal. Также киберпреступники могут предлагать скачать «антивирус».

2. В телефоне появились приложения, которые вы не устанавливали

Скачать бесплатно мобильную игрушку ребенку, загрузить «крякнутый» Word или VPN, который обходит все-все блокировки, можно на каждом шагу, однако будьте осторожны. Подозрительные приложения, скачанные из сомнительных и неофициальных источников, — ключевой путь заражения смартфона. Через них злоумышленники могут устанавливать на ваше устройство другие, более вредоносные программы.

Чем грозит:

Есть вероятность утечки ваших данных, заражения устройства шпионом или превращение его в прокси-точку для перенаправления трафика.

Как обнаружить:

1. Проверьте, не появились ли в панели или списке приложений новые иконки программ, которые вы не устанавливали. Например, мошенники чаще всего их маскируют под якобы полезные утилиты, вроде «Системные настройки», «Очистка кэша» или «Обновление сервиса».

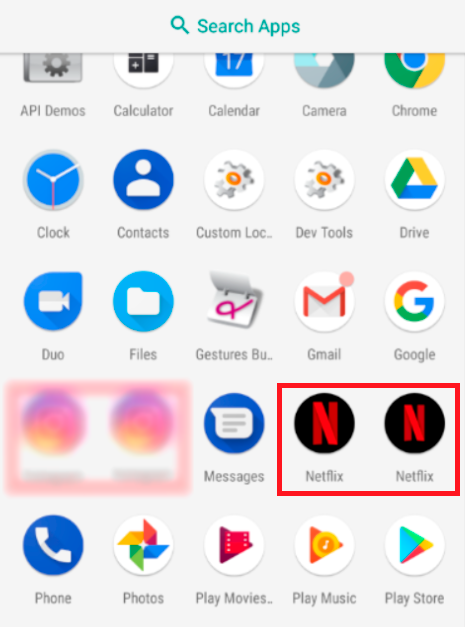

2. Посмотрите, не появились ли дубли уже существующих легитимных и популярных приложений: игр, соцсетей и даже самого Google Play.

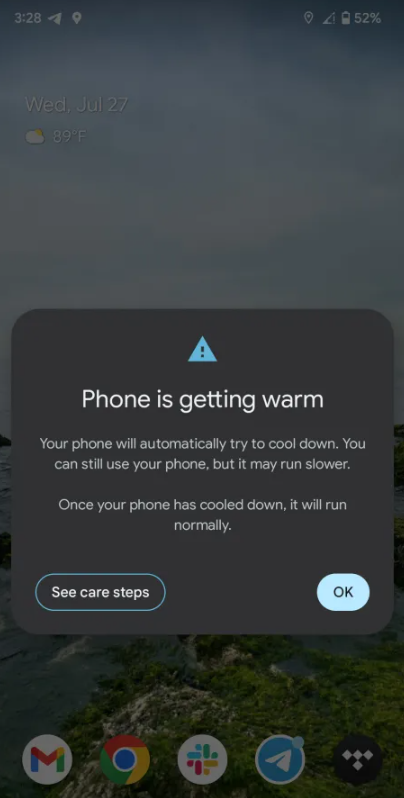

3. Телефон сильно греется даже в покое

Вредоносные приложения могут работать в фоновом режиме, задействуя производительные мощности смартфона при краже данных, рекламных запусках, установках сторонних приложений, накрутках, криптомайнинге.

Чем грозит:

Помимо кражи конфиденциальных данных, скликивания рекламы и других мошеннических действий, для владельца устройства такое заражение грозит перегревом и износом аккумулятора, быстрым расходом интернет-трафика и стремительным разрядом батареи.

Как обнаружить:

На большинстве современных смартфонов пользователи способны одновременно открывать вкладки браузера, запускать приложения, переписываться в мессенджерах. Максимум — телефон нагреется незначительно. Однако, если он стал сильно перегреваться даже в покое, а во время работы зависает и выдает ошибки, возможно, устройство заражено.

Например, в 2019 году из Google Play пользователи скачали более 10 млн раз мобильные приложения, которые были заражены вредоносом DrainerBot. Он шел «в комплекте» с популярными приложениями, в фоновом режиме скачивал до 10 Гб рекламных видеороликов, «съедал» трафик и «садил» аккумулятор мобильного устройства.

- Если причина во вредоносе, откройте настройки батареи и проверьте, кто потребляет больше всего энергии.

- Если причина перегрева не в мошеннической программе, то есть вы проверили смартфон антивирусом, и проверка ничего не дала, попробуйте очистить кэш, удалить лишние файлы и приложения, чтобы освободить место на устройстве.

4. Резкий всплеск использования данных

Вредоносные программы в фоновом режиме отправляют информацию на удаленные серверы или постоянно показывают рекламу.

Чем грозит:

Приводит к быстрому расходу трафика без видимой активности пользователя.

Как обнаружить:

1. Проверьте статистику трафика в настройках (Настройки → Сеть и интернет → Использование данных). Какие приложения чаще всего передавали фоновые данные.

2. Перерасход лимитов по трафику и дальнейшие счета за связь и дополнительно израсходованные объемы трафика, минут, гигабайт, от мобильного провайдера.

3. Замедление работы других, легитимных, приложений.

4. Вспомните, какие приложения вы устанавливались недавно, и какие внезапно появились в списке. Смотрите на системные утилиты, калькуляторы, календари и т. д.

5. Странное поведение и изменения в смартфоне

Некоторые вредоносные программы умеют вносить изменения в обычное поведение смартфона, например в браузере или сообщениях.

Чем грозит:

Блокировкой ваших аккаунтов за подозрительную активность, жалобами на спам, сбором конфиденциальных данных, если на устройство попал какой-нибудь шпион-кейлоггер.

Как обнаружить:

1. Индикаторы работы камеры или микрофона включаются без участия пользователя.

2. Изменилась стартовая страница в браузере на неизвестную поисковую систему.

3. В мобильном браузере добавлены неизвестные расширения.

4. При просмотре сайтов встраивается сторонняя реклама.

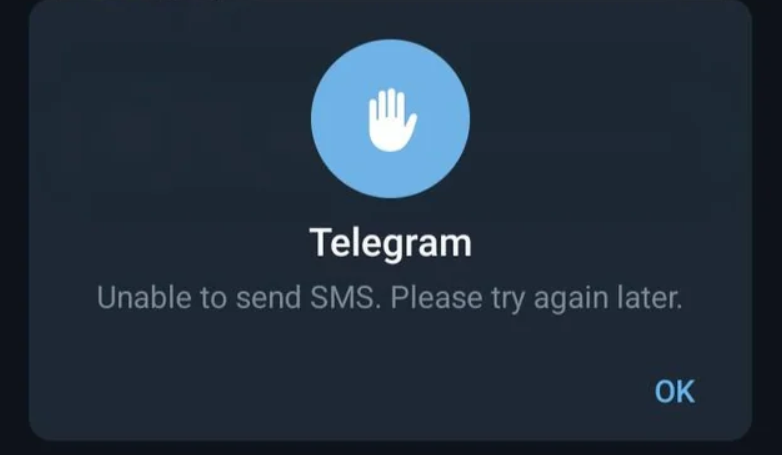

5. Телефон рассылает спам-ссылки по списку контактов: через SMS, в мессенджерах.

6. Проблемы с учетными записями

Целями злоумышленников при заражении смартфона вирусами нередко становятся учетные записи пользователей: в аккаунтах Google, мессенджерах, социальных сетях и т. д.

Чем грозит:

Потерей доступа к аккаунтам, кражей персональных и других чувствительных данных, рассылкой спама от вашего имени.

Как обнаружить:

1. Вы заметили сбросы логинов и паролей или выходы из учётных записей.

2. Не можете войти в приложение, на сайт, в соцсеть.

3. Вам пришло уведомление от службы безопасности любого сервиса с проверкой на привязку: «В ваш аккаунт выполнен вход с нового устройства».

4. Изменены данные для авторизации: почта, номер телефона, пароль.

7. Пропал PIN-код или антивирус

Потеря PIN-кода или исчезновение антивируса на смартфоне указывает на заражение вредоносным ПО, которое манипулирует системными настройками для получения полного контроля над устройством.

Чем грозит:

Злоумышленники получают доступ к банковским приложениям, сообщениям, фото и контактам. Есть риск потери денежных средств, активации платных подписок в сторонних сервисах. Хуже, если это приводит к шантажу.

Как обнаружить:

Проверьте настройки блокировки: если PIN, график или биометрия сброшены или изменены без вашего участия — это тревожный сигнал. Откройте список приложений — антивирус отсутствует или не запускается, несмотря на установку. Дополнительно ищите неизвестные приложения, требующие подозрительных разрешений (доступ к SMS, звонкам).

Как удалить вредоносное приложение (ПО) с Android

Удалить вредоносное ПО с Android можно, но действовать придется как цифровому эпидемиологу: по шагам, без паники и с холодной головой.

Шаг 1. Отключаем интернет и фиксируем следы

- Выйдите с других устройств, если они подключены к аккаунту Google, который используется на этом устройстве. Используйте функцию «Выйти со всех устройств».

- Отключите мобильный интернет и Wi‑Fi на устройстве. Можно перевести устройство в режим полета. Так вы остановите передачу данных злоумышленникам и заблокируете команды с управляющих серверов.

- Проведите резервное копирование: фото, контакты, документы (не приложения).

- Желательно сделать скриншоты подозрительных уведомлений, всплывающих окон и списков приложений: это пригодится и при обращении в банк, и в техподдержку, если аккаунты были взломаны или деньги похищены со счета.

- При особо тяжёлых случаях полезно временно вынуть SIM‑карту, чтобы исключить платные SMS‑подписки и USSD‑команды.

Шаг 2. Безопасный режим: изолируем «паразита»

- Перейдите в безопасный режим на Android: зажмите кнопку питания, длительно удерживайте «Выключение» и согласитесь на перезагрузку в безопасный режим.

- В этом режиме сторонние приложения, включая большинство троянов, не запускаются. Так вам будет проще их удалить.

- Если появление всплывающих окон с рекламой и странное поведение устройства не исчезли даже в безопасном режиме, проблема может быть глубже — вплоть до прошивки.

Шаг 3. Инвентаризация приложений: чистим вручную

- Через «Настройки» перейдите к списку установленных приложений. Обратите внимание на те, которые вы лично не устанавливали: с непонятными названиями (иероглифами), лишними правами или с иконками, имитирующими системные приложения.

- Вредоносные программы часто получают права администратора устройства, чтобы их нельзя было просто удалить. Лишите их этих прав в разделе «Безопасность» или «Администраторы устройства».

- Проверьте APK обнаруженных приложений через VirusTotal.

Шаг 4. Включаем защиту Google и антивирус

- Перейдите в Google Play Защиту: откройте магазин приложений → нажмите по иконке профиля в правом верхнем углу → перейдите в раздел Play Защита и включите сканирование приложений.

- После ручной чистки запустите проверку смартфона антивирусом (Kaspersky, Dr.Web или любой другой, доступный в России), которые специализируются на мобильных угрозах.

Антивирус — не панацея, а второй слой защиты, который особенно полезен против рекламных SDK и малвари в APK‑файлах со сторонних сайтов.

Шаг 5. Обновления, патчи и проверка аккаунта

- Проверьте обновления Android и патчи безопасности через «Настройки → Система → Обновления ПО» и «Обновление системы безопасности / через Google Play».

- В ходе онлайн‑проверки безопасности аккаунта Google можно увидеть неизвестные устройства, входы и подозрительные приложения с доступом к аккаунту.

- Смените пароли, включите двухфакторную аутентификацию и проверьте банковские приложения на предмет неизвестных доверенных устройств и сессий.

Шаг 6. Радикальный сценарий: сброс до заводских

- При стойких признаках заражения разумно сделать резервную копию, выйти из аккаунтов и выполнить сброс к заводским настройкам.

- После сброса избегайте восстановления из подозрительных бэкапов.

- Резервная копия может вернуть вредоносное приложение, если оно было в списке восстанавливаемых программ, поэтому после сброса стоит переустанавливать только критически важные приложения вручную.

- При использовании кастомных прошивок и root‑доступа часть защитных механизмов Google отключается, и иногда единственный верный ход — вернуться к официальной прошивке производителя.

Шаг 7. Вопрос с финансами

- Если с карты уже списали деньги, немедленно позвоните в банк, заблокируйте карту и оспорьте совершенные операции. Также можно запросить логи операций с привязкой к устройству.

- Сохраните переписку с банком, уведомления и скриншоты для возможного заявления в правоохранительные органы по факту неправомерного доступа к средствам.

Профилактика: цифровая гигиена на каждый день

Постарайтесь защитить себя от загрузки вредоносных программ на телефон. Следуйте этим правилам цифровой гигиены:

- Не устанавливайте APK-файлы приложений из случайных Telegram‑каналов и форумов, со сторонних и пиратских сайтов. Несмотря на периодическое появление мошеннических приложений, Google Play — более надежный источник.

- Будьте осторожны с загрузкой необязательных развлекательных приложений. Мошенники чаще всего ловят жертв именно на них. Например, редакторы эмодзи и видео, аватары, обои и т. д. Откажитесь от приложений-«оптимизаторов», -«ускорителей» и -«чистильщиков», которые нередко становятся источником навязчивой рекламы и слежки.

- Не выдавайте права «Службы специальных возможностей» сомнительным приложениям, внимательно читайте разрешения и отзывы в магазине приложений.

- Обратите внимание на права, которые запрашивает приложение. Выдайте только те, которые нужны для функционирования. Например, если калькулятор просит доступ к камере и контактам, то это повод насторожиться.

- Регулярно ставьте обновления ПО, как только они выходят. Чем быстрее вы это выполните, тем лучше.

- Не переходите по ссылкам в письмах и сообщениях от неизвестных адресатов.

- Отключайте Bluetooth в общественных местах.

Смартфон давно стал одновременно и средством общения, и кошельком, и паспортом. Это наша вторая жизнь. Поэтому важно сохранить его целостность и неприступность. Защита телефона от вредоносного ПО — не блажь, а новая реальность личной кибербезопасности.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.