Кража cookie-файлов — это вредоносные действия, с помощью которых мошенники крадут сессионные данные из браузера пользователя. Например, в куках могут содержаться логины, пароли, языковые настройки, тема сайта, Email, рекламный ID и др.

В отличие от традиционного угона аккаунтов, когда злоумышленники непосредственно их взламывают, эта кибератака нацелена на «тихую охоту» за уникальными пользовательскими данными.

Ключевые моменты:

- При посещении сайта на устройство пользователя помещается текстовый файл с необходимыми данными.

- Для кражи куки-файлов и сессий мошенники могут применять методы фишинга, социальной инженерии, а также использовать вредоносные расширения, ПО и другие методы.

- Украденные куки используются для несанкционированного доступа к аккаунтам в различных сервисах, подмены файлов при автоматизированных атаках, в мошенничестве с рекламой и др.

- Данный вид кибератак несет за собой негативные последствия как для рядовых пользователей, так и для бизнеса.

Инструменты кражи куков из браузеров

Для кражи сессионных данных и cookie-файлов мошенники прибегают к таким методам, как фишинг, вредоносные расширения и ПО, XSS-атаки и др.

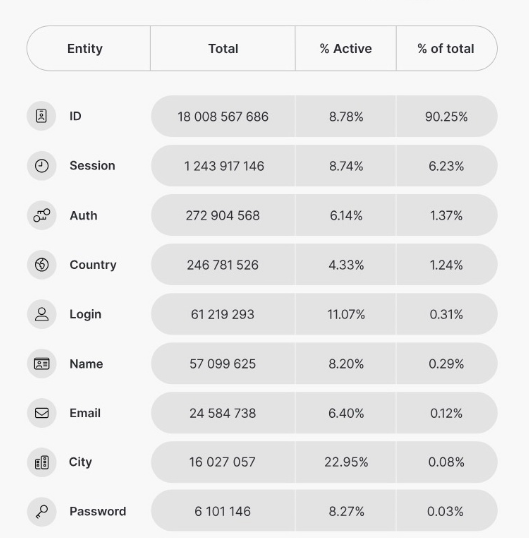

Кроме того, они могут выкупать «готовые» файлы у других мошенников, которые продают их на теневых маркетплейсах и в TG-каналах. Например, не так давно специалисты NordVNP раскрыли мошенническую сеть, которая продавала в даркнете 93+ млрд куки-файлов.

Вредоносные расширения

Злоумышленники разрабатывают для браузеров расширения с вредоносным кодом. Они могут получать доступ к сессионным данным пользователей. Атакам может подвергнуться любой браузер: Chrome, Mozilla, Opera, Edge и др.

Например, в апреле этого года один из экспертов по кибербезопасности обнаружил в маркетплейсе Google Web Store 35 опасных расширений с 4+ млн установок, у которых был доступ к cookie-файлам.

Пользователи, сами того не подозревая, устанавливают в браузер какой-нибудь усилитель звука, который будет тихо и незаметно получать доступ ко всем данным, попутно скликивать рекламу и открывать вкладки с мошенническими сайтами в фоновом режиме.

Также злоумышленники могут атаковать разработчиков расширений на официальных маркетплейсах, получать доступ к аккаунтам и от их имени распространять вредоносные плагины. Например, как это было здесь.

Кроме того, существуют сторонние маркетплейсы и пиратские ресурсы, через которые хакеры распространяют мошеннические расширения, в том числе под видом легальных. К сожалению, если в официальных веб-магазинах существует фильтрация и проверка на безопасность, то здесь пользователи не защищены от мошенничества.

Вредоносное ПО

Это специальные программы, предназначенные для кражи различных пользовательских данных, в том числе куков. Мошенники распространяют вредоносы под видом легального ПО через фишинговые письма, вредоносную рекламу, сомнительные и пиратские сайты с автоматической фоновой загрузкой на устройство.

Злоумышленники прибегают к социальной инженерии и обманом принуждают пользователей переходить по вредоносным ссылкам или открывать зараженные вложения.

Атакам подвержены не только пользователи компьютеров, но и владельцы смартфонов. В этом случае киберпреступники распространяют вредоносные приложения, в том числе через официальные магазины, и заражают устройства вредоносами.

Мошенники используют зашифрованные каналы связи для извлечения украденных данных, что усложняет их обнаружение. Кроме того, использование платформ Malware-as-a-service (MaaS — «вредоносное ПО как услуга») снизило барьер для атак, позволив даже менее технически подготовленным киберпреступникам внедрять программы для кражи cookie.

MITM-атаки («человек посередине»)

Это тип кибератаки, при которой киберпреступинк тайно получает доступ к коммуникации между двумя сторонами — браузер пользователя и сервер. Это дает ему возможность перехватывать cookie-файлы во время передачи данных.

Если пользователь подключается к неизвестной беспроводной сети, то её владелец потенциально может перехватывать его данные и запускать MITM-атаку. Злоумышленники легко перехватывают незашифрованный сетевой трафик и получают доступ к конфиденциальной информации, такой как учетные данные для входа в системы.

Межсайтовый скриптинг (XSS)

Злоумышленники используют уязвимости в веб-приложении для внедрения вредоносных скриптов, которые крадут сессионные cookie-файлы из браузера. Подробнее о межсайтовом скриптинге мы рассказали в этой статье.

Фишинговые атаки

Это самый простой способ, к которому могут прибегать мошенники, чтобы заполучить доступ к устройству жертвы и его данным. Через фишинг хакеры распространяют куки-стилеры, вредоносные расширения и приложения.

В процессе заражения могут использоваться такие тактики, как malvertising, email-письма с опасными вложениями, мошеннические сайты, псевдокапчи и др.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.

Например, в 2023 году киберпреступники рассылали письма якобы от имени рекламодателей владельцам популярных YouTube-каналов, в которых содержались зараженные PDF-файлы. На самом деле документ содержал код, который похищал сессионные токены. Это позволило злоумышленникам получить доступ к аккаунтам настоящих владельцев и транслировать мошеннические видеоролики в прямом эфире, изменять названия каналов и удалять контент.

Социальная инженерия

Киберпреступники обманом заставляют жертву предоставить им свои куки. Для этого в том числе могут использоваться фишинговые атаки и другие методы обмана.

Кража синхронизированных токенов в облачных сервисах

Облачные сервисы используют синхронизацию токенов для обмена данными между разными устройствами пользователя. Злоумышленники крадут эти токены с помощью таких методов, как фишинг, вредоносное ПО, перебор паролей, социальная инженерия или эксплуатация уязвимостей в системах.

К примеру, если злоумышленник получает доступ к учетной записи в Google (Google Authenticator), он может использовать синхронизированные токены для доступа к другим сервисам, таким как криптовалютные биржи. Таким образом американец потерял 450 тыс. долларов из кошелька Exodus.

Как это работает

1 — Выбор цели и метода атаки. Выбирается сайт или веб-приложение для атаки, а также метод, с помощью которого будут извлекаться данные.

2 — Получение cookie-файлов. Применение метода для кражи куков. Например, при XSS-атаке злоумышленник использует уязвимость в веб-приложении для внедрения вредоносных скриптов, которые крадут куки из браузера. Или распространяет вредоносное расширение, которое получает скрытый доступ к сессиям.

3 — Имперсонализация. Как только киберпреступник получает файл, он может использовать его для выдачи себя за пользователя на целевом сайте или в приложении.

4 — Доступ к конфиденциальной информации и выполнение мошеннических действий. С помощью украденного сеанса злоумышленник потенциально может получить доступ к учетной записи пользователя, просматривать конфиденциальную информацию или выполнить действия от его имени без ведома и согласия.

Пользовательские сессии и куки-файлы — это ценное цифровое топливо для выполнения различных мошеннических действий. Кража — лишь один из первых этапов.

Угон аккаунтов

В cookie-файлах могут содержаться данные авторизации пользователя на различных сайтах и в сервисах. Если мошенник получает доступ к этим данным, то он легко может авторизоваться в аккаунтах пользователя, угонять их, изменять данные и т. д.

Перепродажа на теневых веб-рынках

Поскольку куки содержат конфиденциальную информацию, такую как данные банковских карт, логины и пароли от учётных записей и т. д., то они представляют собой ценный товар. Хакеры могут заработать неплохие деньги, продавая их другим киберпреступникам.

Мошенничество с рекламой

В контексте мошенничества с цифровой рекламой украденные куки-файлы используются для обхода систем обнаружения ботов. Мошенники внедряют в свои скрипты уникальные сессионные данные сторонних пользователей, пытаясь таким образом обмануть рекламодателя и рекламную платформу.

Подмена куки-файлов в партнерском маркетинге

Подмена cookie — распространенная форма мошенничества в партнерском маркетинге. Мошенники без ведома или согласия пользователей «сеют» сторонние куки с реферальными данными в их браузерах и искусственно завышают свои показатели о продажах, лидах и других конверсионных действиях.

Что такое cookie stuffing, мы рассказали ранее в нашей статье.

Вымогательство

Через украденные куки-файлы киберпреступники получают доступ к персональным данным и другой чувствительной информации. Если хакерам удастся заполучить конфиденциальные сведения, они могут шантажировать и вымогать денежные средства.

Ущерб для компаний

Киберпреступники также могут нанести финансовый и репутационный ущерб компаниям. Помимо несанкционированного доступа к аккаунтам, это может привести к потере репутации среди постоянных клиентов и судебным искам.

Установите надежный антивирус

Антивирусы защищают ваши устройства от фишинга, вредоносных атак, рекламного ПО, инфостилеров. Они также автоматически блокируют переход на потенциально опасные сайты и проверяет открываемые в браузере ссылки.

Не переходите по подозрительным ссылкам и не загружайте незнакомые файлы

Злоумышленники рассылают жертвам письма, которые содержат зараженные файлы или ссылки для перенаправления на фишинговые сайты. Никогда не переходите по таким ссылкам и не загружайте файлы от неизвестных отправителей.

Никогда не храните конфиденциальную информацию в браузерах

В браузерах есть функция сохранения паролей. Никогда не сохраняйте свои пароли прямо в них, независимо от того, какой браузер вы используете. Если вы сохраните свой пароль, кто угодно сможет получить доступ к вашим учетным записям.

Регулярно очищайте cookie

Возьмите за правило чистить браузер от сохранённых куков. В качестве альтернативы можно использовать приватный режим просмотра.

Как защитить сайт от угона данных и куков пользователей

Установите SSL-сертификат

Между браузером пользователя и сервером происходит непрерывная передача данных. SSL-сертификат отправляет эти данные (куки) в зашифрованном виде, чтобы мошенники не могли получить к ним доступ. Сайт без SSL-сертификата передает их в открытом виде.

Подключите к сайту систему киберзащиты

Установите специализированный плагин или воспользуйтесь другой службой, которая обеспечит кибербезопасность и надежную защиту чувствительных данных. Например, такие инструменты могут предотвращать попытки взлома, блокировать доступ с вредоносных IP-адресов и проверять сайт на целостность.

Кибермошенники используют ботов с чужими cookie-файлами, историей поиска и цифровыми следами для атак на сайты, например при накрутке поведенческих факторов. Чтобы защитить его от таких атак, можно подключить к сайту Антибот, который будет анализировать каждый визит по 100+ техническим и поведенческим параметрам и блокировать ботов.

Регулярно загружайте обновления

Возьмите за правило регулярно обновлять сайты и приложения. Это позволит вовремя закрывать обнаруженные уязвимости. Если есть устаревшие плагины без возможности обновления, подумайте об их удалении.

Как защитить рекламу от ботов под видом реальных пользователей

Отслеживайте активность и анализируйте эффективность рекламы

Отслеживайте качество рекламного трафика с помощью систем аналитики и счетчиков (Метрика, Analytics, другие программы). Обращайте внимание на такие показатели, как отказы (показатель будет очень высокий), глубина просмотра (менее двух страниц за визит), конверсия (низкая или нулевая), стоимость цели (выше предполагаемой). Это покажет признаки фрода в рекламной кампании.

Подключите систему антифрода

Подключите к рекламе систему антифрода, которая будет анализировать трафик, проверять визиты по 100+ параметрам, обнаруживать «мусорные» площадки и блокировать ботам показ рекламы.

Установите капчу

Боты могут использовать украденные через cookie номера телефонов, логины, email и отправлять их через формы заявок на сайте. Чтобы они не смогли этого делать, и вам не пришлось оплачивать фальшивые конверсии, установите поведенческую Умную капчу. Она работает в фоновом режиме и анализирует профиль пользователя. Если она распознает в пользователе бота, блокирует ему доступ к форме или кнопке и показывает на экране капчу.

Botfaqtor — сервис, который предлагает инструменты кибербезопасности для рекламодателей и владельцев сайтов. Защитите сайт и рекламу от ботов — зарегистрируйтесь и получите бесплатный тестовый доступ на 7 дней ко всем инструментам киберзащиты.