Специалисты по кибербезопасности «Доктор Веб» обнаружили троян под кодовым названием ChimeraWire. Он умеет имитировать поведение реальных пользователей и предназначен для скрытной накрутки трафика с зараженных машин. Под угрозой преимущественно находятся пользователи ОС Windows.

Троян попадает на устройство жертвы через цепочку вредоносных загрузчиков, которые проверяют параметры устройства и права доступа и в зависимости от результата загружают необходимые скрипты. Исследователи обнаружили две схемы заражения — через Python.Downloader.208 и Trojan.DownLoader48.61444.

Как только вредонос ChimeraWire попадает на устройство пользователя, он начинает скачивать с сайта злоумышленников архив chrome-win.zip с браузером Chrome для Windows. Также возможна загрузка для Linux или macOS. Дополнительно он устанавливает расширения NopeCHA и Buster для распознавания капчи.

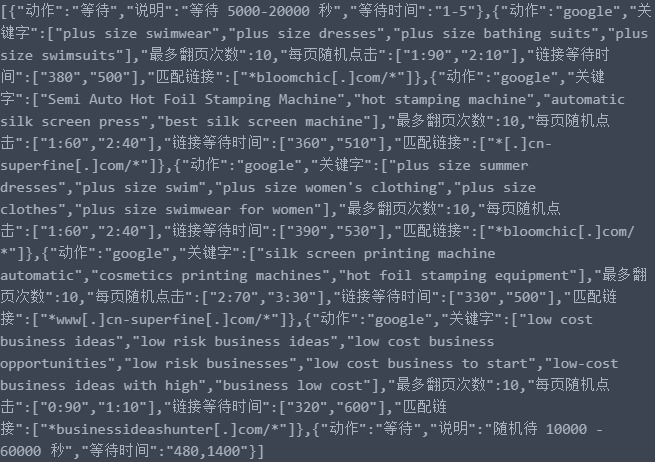

Чтобы скрыть свою активность, вредонос запускает скачанный браузер в headless-режиме отладки и подключается к выбранному порту для получения заданий от хакеров. Файл содержит следующую информацию:

- целевая поисковая система (Google и Bing),

- ключевые фразы для поиска сайтов,

- список сайтов для перехода,

- максимальное количество последовательных переходов по страницам,

- случайные распределения для автокликов,

- время ожидания загрузки страниц,

- паузы между сессиями.

Среди техник, используемых злоумышленниками для сокрытия вредоносной активности, — имитация кликов мышью для навигации по поисковой выдаче и переходов по ссылкам в новых фоновых вкладках. Полный алгоритм выполнения задач вредоносом выглядит следующим образом:

- Вначале ChimeraWire ищет нужные сайты в поисковой системе по доменам и ключевым фразам.

- Переходит на сайты из выдачи и находит на них все HTML-элементы с гиперссылками.

- Чтобы обойти антибот-защиту сайтов, которые определяют последовательность кликов, троян помещает ссылки в массив данных и перемешивает его, изменяя последовательность объектов на странице.

- Затем вредонос проверяет найденные ссылки на работоспособность и их соответствие с заданным шаблоном из конфигурации, полученной с сервера хакеров.

- Если совпадения с шаблоном обнаружены, ChimeraWire переходит по релевантным ссылкам, которые наиболее соответствуют ключевым словам. Если же совпадений с заданным шаблоном недостаточно или их нет вовсе, вредонос использует алгоритм с вероятностной моделью поведения.

- Затем он возвращается на предыдущую вкладку для поиска других ссылок или переходит к следующей.

Ключевая вредоносная деятельность ChimeraWire на сегодняшний день заключается в продвижении сайтов на поиске. По мнению специалистов, функциональные возможности всей цепочки атаки позволяют злоумышленникам выполнять более широкий спектр задач — имитировать поведение реальных пользователей, заполнять формы на сайтах, считывать содержимое страниц и делать скриншоты.

Как понять, что компьютер заражен ChimeraWire:

ChimeraWire работает скрытно, поэтому явные признаки заражения минимальны и часто маскируются под обычную активность. Основные индикаторы выявляются через мониторинг процессов и сетевого трафика.

- Сетевые признаки. Обратите внимание на необычный трафик к поисковикам (Google, Bing) и C2-серверам, скачивание ZIP-архивов, которые вы не запрашивали.

- Частые запросы на решение CAPTCHA через расширения NopeCHA/Buster.

- Повышенная сетевая активность без видимого браузера, особенно ночью или при простое ПК.

- Замедление системы из-за фоновой работы браузера.

- Рост трафика без пользовательской активности.

- Обнаружение антивирусами вредоносной программы Trojan.ChimeraWire.

Способы защиты для пользователей:

- Пользователям рекомендуется обновить антивирус до последних версий.

- Сканируйте систему на Trojan.ChimeraWire, Python.Downloader и Trojan.Starter.

- Избегайте загрузки файлов с подозрительных сайтов и не давайте права администратора сомнительным скриптам.

Защита для владельцев сайтов:

- Внедряйте продвинутые антибот-системы с анализом последовательности кликов, технических и поведенческих факторов. Делайте ставку на инструменты, которые работают на базе ИИ и машинного обучения.

- Мониторьте трафик из поисковиков.

- Внедряйте современные форматы капчи и их аналоги или альтернативы.

- Анализируйте логи на всплески кликов ночью или при низкой пользовательской активности.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.