Злоумышленники используют вредоносные расширения с GhostPoster для монетизации активности в браузере пользователя: мошенничества с реферальными ссылками, скликивания рекламы и внедрения стороннего кода.

Специалисты Koi Security выявили новую мошенническую кампанию — GhostPoster. Изучив файлы 17 расширений для Mozilla Firefox, они обнаружили вредоносный JS-код, предназначенный для перехвата атрибуции с реферальных ссылок, внедрения кода для отслеживания и мошенничества с рекламой.

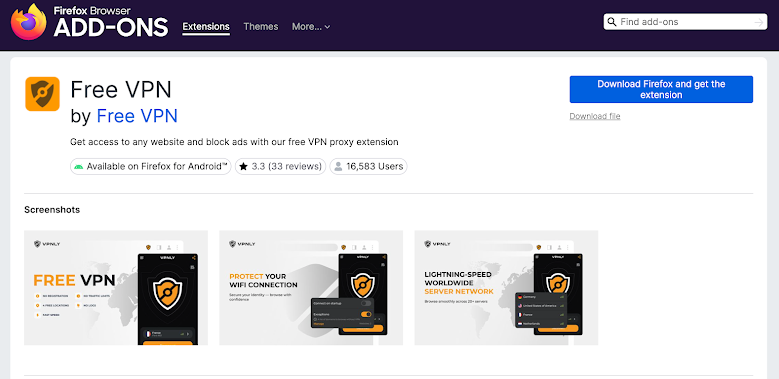

Среди них — VPN-сервисы, программы для скриншотов, блокировщики, неофициальные версии Google Translate. Суммарно пользователи установили их из веб-магазина расширений более 50 тыс. раз.

В список вошли следующие дополнения:

- Free VPN

- Google Translate (right-click-google-translate / google-translate-pro-extension / google-translate-right-clicks)

- Ad Stop — Best Ad Blocker

- Screenshot

- Weather (weather-best-forecast)

- Mouse Gesture (crxMouse)

- Cache — Fast site loader

- Free MP3 Downloader

- Traductor de Google

- Global VPN — Free Forever

- Dark Reader Dark Mode

- Translator — Google Bing Baidu DeepL

- Weather (i-like-weather)

- 谷歌翻译

- libretv-watch-free-videos

Самое последнее из опубликованных расширений — Dark Mode — загружено в магазин Mozilla в октябре 2024 года.

Эксперты называют GhostPoster многоэтапным вредоносным ПО, призванным отслеживать все действия пользователя в браузере, снимать защиту и создавать из расширений бэкдоры для удаленного исполнения кода.

Цепочка атак начинается с загрузки файла с логотипом одного из вышеупомянутых расширений. Вредоносный код сканирует файл в поисках маркера, содержащего знак «===». Если маркер обнаружен, вредонос приступает к извлечению JS-кода — загрузчика, который обращается к внешнему серверу, принадлежащему злоумышленникам, — www.liveupdt[.]com или www.dealctr[.]com.

Для сокрытия вредоносной активности загрузчик настроен таким образом, чтобы выполнять полезную нагрузку только в 10% случаев. Злоумышленники используют такую рандомизацию, чтобы сократить использование сетевого трафика и снизить риск обнаружения сервисами защиты.

Ключевые вредоносные действия:

- GhostPoster перехватывает атрибуцию по реферальным ссылкам, которые ведут на партнерские сайты, такие как Taobao и JD.com, лишая официальных партнеров комиссионных вознаграждений.

- Вредонос внедряет код с Google Analytics для отслеживания посещенных пользователем страниц. На основе этих данных мошенники создают профиль со своей историей поиска, поведением, предпочтениями и т. д. Как правило, такие цифровые следы, собранные при посещении пользователем сайтов, передаются ботам и используются для генерации искусственного трафика при скликивании рекламы. Боты получают реальную историю посещений, cookie и другие цифровые данные и обходят средства защиты.

- Обходит CAPTCHA тремя механизмами для автоматизации действий ботов.

- Внедряет в браузере невидимые iframe для скликивания рекламы и накрутки просмотров.

- Удаляет заголовки безопасности из HTTP-ответов сервера, что позволяет ему внедрять вредоносный код, трекеры, iframe с рекламой и обходить капчу.

Эксперты Koi Security отмечают, что не все расширения используют ту же самую цепочку активации полезной нагрузки — через стеганографию PNG-логотипа, однако все они призваны выполнять одни и те же вредоносные действия и связаны с одной инфраструктурой.

На данный момент скомпрометированные расширения удалены из магазина Firefox.Ранее специалистами Koi Security были обнаружены расширения в рамках мошеннической операции ShadyPanda с 4,3 млн загрузок в Chrome и Edge. Некоторые из них действовали как шпионы, другие использовались для мошенничества на «партнерках».

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.