В зоне риска находятся пользователи Android, которые загружают мобильные приложения из сторонних — неофициальных — магазинов и вместо полезной утилиты или популярной игры получают на устройство вредонос. Масштабную мошенническую кампанию, целью которой является кликфрод и кража данных, обнаружили специалисты Trustwave SpiderLabs.

Среди «злых двойников» были обнаружены в том числе TikTok, Chrome и Facebook*. Мошенники распространяют их через сайты-приманки и социальную инженерию.

*принадлежит организации Meta, которая признана экстремистской и запрещена на территории РФ

В чем суть

В ходе недавнего исследования специалистами Trustwave SpiderLabs был обнаружен в нескольких регионах целый кластер вредоносных приложений для смартфонов на ОС Android, которые имитируют реальные и популярные программы. Чаще всего они используются кибермошенниками для монетизации трафика.

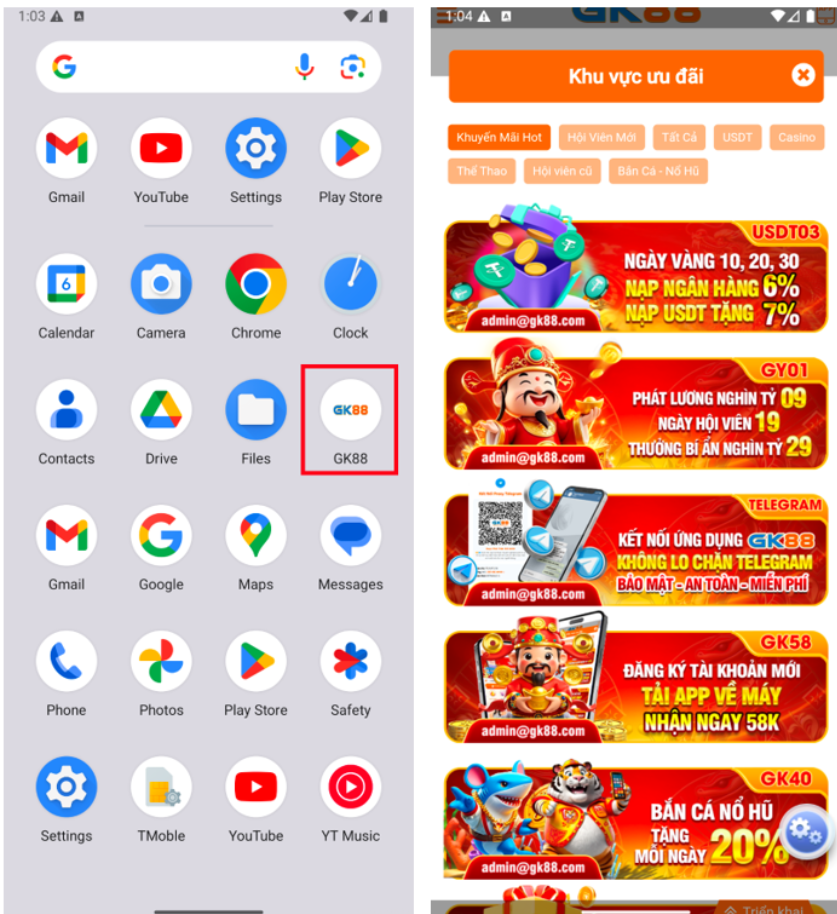

Вот пример такого приложения с фальшивой иконкой браузера Chrome:

Цель мошеннической кампании — кликфрод и кража конфиденциальных данных

Пока одни приложения специализируются на мошенничестве с рекламой, генерируя фальшивый трафик, другие показывают более продвинутые возможности. К примеру, некоторые из них используются злоумышленниками для кражи пользовательских данных, обнаружения песочницы (изолированной среды) и обмена зашифрованными данными между C2-сервером.

Как только пользователь устанавливает приложение на смартфон, оно тут же принудительно изменяет разрешения, чтобы получить доступ к чувствительным данным. Программа работает в фоновом режиме и перехватывают сетевой трафик в целях монетизации.

Как выяснили эксперты, чаще всего мошенническая активность приложений связана с накруткой кликов по рекламе, а также с перенаправлением пользователей через партнерские сайты на припаркованных или монетизируемых доменах.

Как происходит заражение устройства

Вредоносные APK-файлы по-прежнему остаются главным и гибким механизмом доставки вредоносов, сообщают эксперты. Для обмана жертв злоумышленники применяют социальную инженерию и распространяют мобильные приложения вне официальных источников, чтобы обойти встроенные фильтры и меры кибербезопасности.

Жертв, как правило, обманом заставляют загружать якобы легитимные APK-файлы, которые на самом деле оказываются вредоносными двойниками, замаскированными под реальные сервисы, рекламные приложения или хорошо известные бренды.

Для их распространения кибермошенники используют такие методы заражения, как фишинговые сообщения и вредоносный веб-контент.

Какие категории вредоносных APK были обнаружены

Эксперты из Trustwave SpiderLabs обнаружили следующие категории приложений с разной степенью сложности реализации:

- Для мошенничества с рекламой — приложения, цель которых заключается исключительно в накрутке фальшивых просмотров видеообъявлений и скликивании рекламы без предоставления пользователю какого-либо реально работающего функционала.

- Для кражи конфиденциальных данных — APK, которые нацелены на определенные регионы и сервисы, такие как банковские или социальные платформы. Полностью имитируют страницы входа и скрытно крадут данные авторизации.

- Для сбора данных в фоновом режиме — приложения, которые не требуют от пользователя частого взаимодействия, например, утилиты или простые игры. Созданы исключительно для сбора контактов, журнала звонков, медиафайлов и метаданных устройства (IP-адрес, модель смартфона, дата и место съемки фото и др.).

- Для вознаграждений за выполнение заданий — приложения, которые предлагают пользователям вознаграждения за выполнение простых заданий, таких как просмотр видеорекламы или установка других приложений. Чаще всего они используются для увеличения доходов от монетизации.

- Для ставок и азартных игр — рисковые приложения, которые обещают пользователям легкие выигрыши, однако могут собирать конфиденциальные и другие чувствительные данные и подталкивать владельца устройства к выполнению сомнительных финансовых операций.

Эксперты отмечают, что приложения имеют разный функционал, однако у всех APK-файлов гибкая структура полезной нагрузки. Именно она позволяет вредоносной программе адаптировать свое поведение под локальные особенности, языковые настройки или виртуализированную среду.

Кто стоит за этой масштабной мошеннической атакой, экспертам выяснить пока не удалось. Некоторые технические и контекстуальные подсказки указывают на возможную связь с операторами из Поднебесной. Однако это всего лишь предположение.

Как защитить устройство и рекламу от заражения

Рядовым пользователям, равно как и организациям, стоит придерживаться правил кибергигиены и подключать дополнительные элементы защиты.

Что делать пользователям Android

- Не загружайте приложения из малоизвестных источников. Используйте только официальные магазины приложений, такие как Google Play.

- Не открывайте и не скачивайте APK-файлы в случайных чатах и от неизвестных отправителей.

- С осторожностью относитесь к APK-файлам, распространяемым через платформы обмена сообщениями, QR-коды или сомнительные рекламные акции, особенно те, которые выдают себя за известные бренды или предлагают денежные вознаграждения.

- Включите и используйте функцию Google Play Protect. Это встроенный антивирус на Android, который сканирует устройство и приложения, предупреждает о подозрительных программах и может остановить или удалить вредоносное ПО.

- Осторожно относитесь к разрешениям, которые запрашивают приложения. Необходимо проверять, действительно ли им нужны те права доступа, которые они запрашивают, иначе можно потерять конфиденциальные данные.

- По возможности отключайте передачу данных в фоновом режиме.

- Установите надежный антивирус и регулярно обновляйте его базы.

Что делать рекламодателям

- Проверяйте партнеров, с которыми сотрудничаете в области арбитража трафика и лидогенерации. Полезные советы, как фильтровать новых партнеров и арбитражников, мы рассуазали в этой статье.

- Для защиты рекламы от скликивания подключите систему верификации трафика. Например, Защита Яндекс Директ или Защита Google Ads.

- Чтобы блокировать показы рекламы на нецелевых устройствах, браузерах и ОС, используйте Hard Target для Директа.

- Для блокировки бот-трафика на сайте используйте Антибот.

- Регулярно анализируйте трафик и обращайте внимание на аномалии в метриках. Например, большое количество кликов с одного устройства или IP, многочисленные клики за короткий промежуток времени и т. д. В этой инструкции мы привели 17 способов и инструментов, которые помогут выявить бот-трафик в рекламе и справиться с мошенничеством.

- Оптимизируйте настройки рекламной кампании. Например, ограничьте показ рекламы определёнными гео, устройствами и аудиториями.

Это не первая подобная масштабная мошенническая кампания. Ранее мы уже рассказывали о вредоносных приложениях-двойниках — Konfety и Kaleidoscope, которые превращают устройства пользователей в ботнет для мошенничества с рекламой.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.