Трафик, сгенерированный ИИ-ботами, ко второму полугодию 2025 года превысил человеческий и достиг 52,3% от общего объема. В первую очередь это агенты, которые обучаются на открытых данных, однако 37% из них — вредоносные боты. И они играют не второстепенную роль в скликивании рекламы и других видах фрода.

Давайте узнаем, как искусственный интеллект формирует качество рекламного трафика и как это влияет на эффективность рекламы.

Искусственный интеллект как портал к фроду

Взрывной рост инструментов на базе ИИ, таких как GPT, и их массовое распространение облегчил доступ любителям, у которых даже нет знаний программирования, к созданию ботов. Теперь можно просто попросить нейросеть создать скрипт для автоматизации скликивания рекламы на поиске, и она его любезно предоставит.

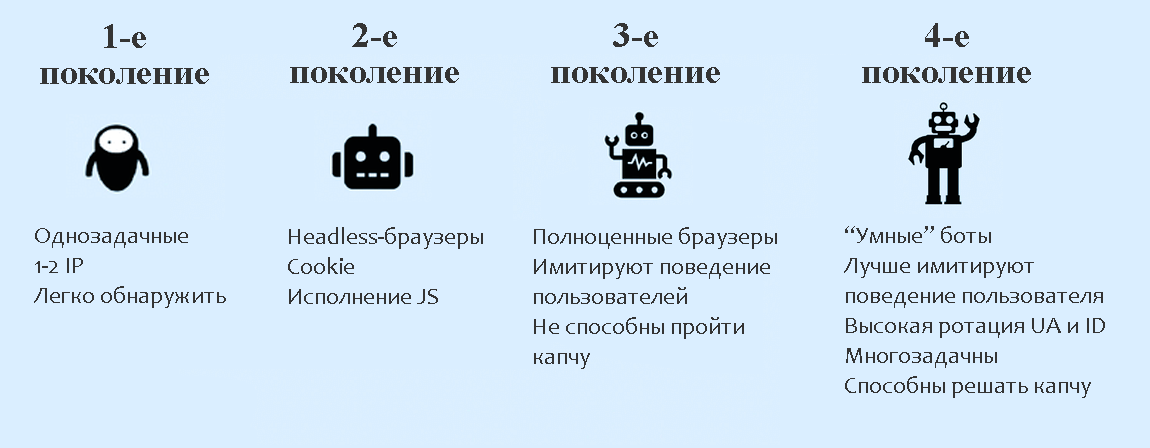

Рекламодателям приходится сталкиваться не только с примитивными, но и с усовершенствованными — «умными» — ботами.

К чему это приводит:

- сложности с обнаружением недействительного трафика,

- увеличение затрат на рекламу,

- время на аудит и оптимизацию стратегий,

- рост фальшивых кликов, просмотров и заявок,

- перезапуск и переобучение рекламных кампаний,

- повышение риска скликивания.

Давайте посмотрим, как искусственный интеллект открыл ящик Пандоры и стал порталом к масштабному и сложно определяемому фроду.

Как ИИ помог ботам эволюционировать

Инструменты генеративного ИИ понизили планку для проникновения киберпреступников на рынок мошенничества с рекламой. Те, кто обладает минимальными навыками программирования, теперь могут создавать ботов для десятков видов вредоносной онлайн-активности.

Искусственный интеллект позволяет злоумышленникам создавать ботов, способных успешно обходить фильтры защиты и мимикрировать под реальных пользователей. Используя машинное обучение, автоматизированные вредоносные скрипты обучаются человеческим паттернам поведения, а их визиты дополнительно подкрепляются естественными цифровыми следами, cookie и геолокацией.

Вот что говорят об этом эксперты компании Imperva:

Количество крупномасштабных бот-атак значительно возросло — до 45%, по сравнению с 2023 годом, где этот показатель находился на уровне 40%. Этот рост можно объяснить растущей доступностью средств автоматизации на базе искусственного интеллекта.

«Умные» инструменты помогают анализировать успешные и провальные атаки, выявлять причины неудачных попыток и совершенствовать ботов.

Как теперь выглядит «умное» скликивание

Основной инструмент мошенников, используемый для скликивания и генерации фальшивого трафика и заявок, — боты. С учетом новых разработок в области искусственного интеллекта рекламодатели и владельцы сайтов столкнулись сразу с двумя проблемами:

1) трафиком со стороны нейросетевых «умных» агентов, которые собирают данные и обучаются на контенте сайтов,

2) взломом, обходом капчи и фальсификацией заявок, заказов, подписок и других конверсий усовершенствованными скриптами.

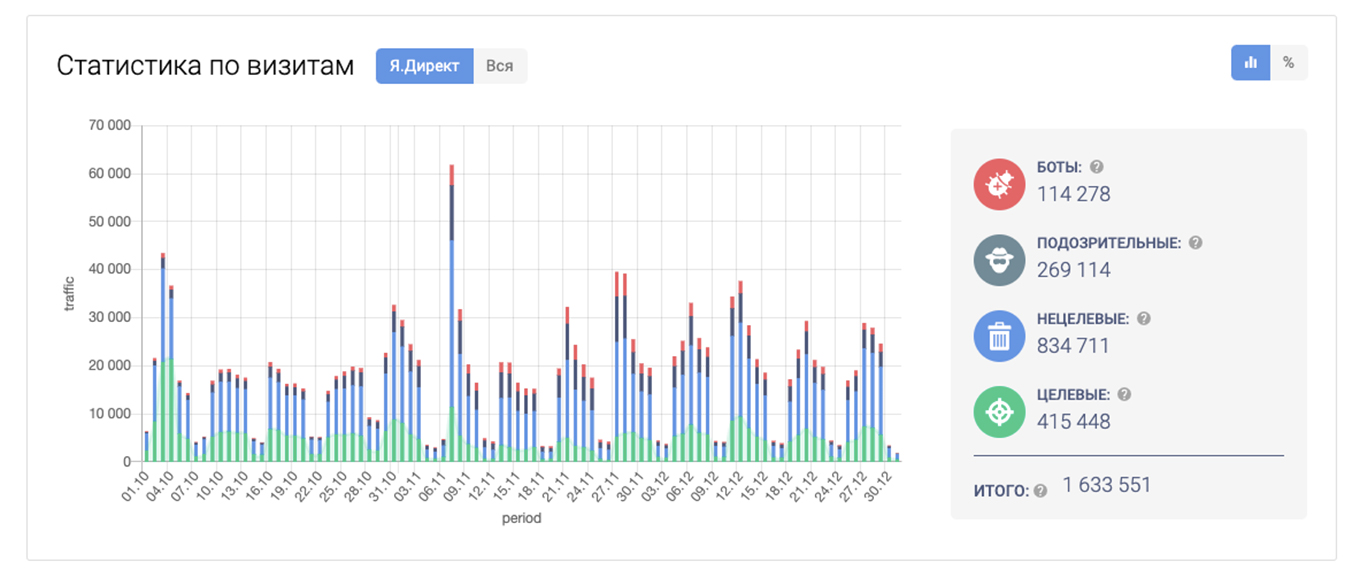

Вот пример нашего клиента: усовершенствованные боты атаковали рекламу с оплатой за конверсии и массово отправляли фальшивые заявки с сайта. Прирост недействительного трафика достиг +200%. Реоптимизация посадочных страниц, переобучение рекламных кампаний, микробюджеты помогли, но не надолго. Защитить бюджет от «слива» удалось только с помощью системы антифрода.

Трафик на сайт поступает от вредоносных ботов, которые не просто не дают конверсии, а активно увеличивают расходы на рекламу и аннулируют все полученные результаты.

Почему атаки на API усилились

ИИ-боты атакуют не только рекламу. API-интерфейсы в настоящее время являются основной целью киберпреступников.

По данным Imperva, в 2024 году 44% ИИ-ботов атаковали API-интерфейсы, по сравнению атаками на веб-приложения, где этот показатель составлял всего 10%.

Вам необходимо внимательно следить за безопасностью «внутрянки» ваших систем и сайтов. На что обращаем внимание:

- Изменение частоты запросов. Аномально большое количество запросов к API (или поток запросов в нехарактерное время суток).

- Неправильное использование API/атаки на бизнес-логику. Боты могут обходить определенные этапы (например, обработку платежей) или манипулировать ими, чтобы получить доступ к API.

- Попытки несанкционированного доступа. Следите за запросами, отправленными без проверки подлинности. Неоднократные попытки несанкционированного доступа к ресурсам с ограниченным доступом через API-интерфейс часто являются явным признаком подозрительной активности.

- Аномально высокая частота ошибок при попытках авторизации. Обратите внимание на всплески частоты ошибок и коды ответов. Это может быть признаком злоупотребления API, поскольку злоумышленники пытаются взломать доступ методом перебора.

Тем, кто обладает ограниченными техническими знаниями об их работе и уязвимостях, сложно провести тщательный анализ API. Обязательно проконсультируйтесь по этому вопросу со специалистами по кибербезопасности.

Как ИИ-боты избегают обнаружения: методы мошенников

Усовершенствованные боты умеют эффективно мимикрировать под реальных пользователей, а искусственный интеллект позволяет еще больше снижать риски обнаружения вредоносной активности. Для этого злоумышленники используют следующие методы:

– Спуфинг браузера

ИИ-боты используют методы имитации популярных среди пользователей браузеров. Так они пытаются сделать визит максимально похожим на человеческий.

Согласно данным Imperva, 46% вредоносных ботов передают сайтам, что используют браузер Chrome.

– Прокси

Резидентные прокси позволяют мошенникам перенаправлять бот-трафик через реальные устройства пользователей с естественными IP-адресами. Кроме того, для атак могут использоваться внедренные цифровые следы (фингерпринт), к которым относятся, например, разрешение экрана и строки пользовательского агента (user agent).

– Headless-браузеры

В отличие от обычных браузеров, автономные, или headless, такие как Selenium, Puppeteer, работают без графического интерфейса. В сочетании со сценариями, генерируемыми искусственным интеллектом, боты могут использовать их для просмотра страниц сайтов и взаимодействия с контентом — так, как это делают обычные пользователи.

Инструменты машинного обучения генерируют динамический скрипт, который позволяет ботам откликаться на изменения контента естественно.

– Многоуровневое уклонение

Боты используют комбинацию поведенческих методов, подмены устройств и других тактик, вынуждающих системы безопасности применять многоуровневый подход к обнаружению.

– Боты-как-услуга (BaaS)

BaaS-платформы предлагают к запуску готовые инструменты для мошенничества с рекламой. Они позволяют злоумышленникам, даже тем, кто не обладает достаточными техническими знаниями, совершать более сложные атаки на сайты и рекламу. Они уже настроены так, чтобы эффективно совершать мошеннические клики, просмотры, подписки, конверсии и другие действия.

Платформы с арендой ботов предлагают дополнительные функции, которые позволяют избегать обнаружения: частую смену IP-адресов, подмену цифровых следов и адаптацию к изменениям систем и фильтров антифрода.

Таким образом операторы BaaS-сервисов дают возможность максимально широкой аудитории, даже вашим прямым конкурентам, скликивать рекламу и подделывать конверсии с минимальными рисками обнаружения.

– Обход капчи

Ранее в нашем блоге мы писали про Akirabot — умный скрипт, способный обходить капча и рассылать спам владельцам сайтов. Чтобы его визиты были похожи на человеческие, операторы использовали подмену цифровых следов, машинное обучение в режиме реального времени и генерацию персонализированных текстов сообщений с помощью OpenAI.

Случаи обхода капчи ботами уже не единичны, поэтому в 2025 году более 40% из 100 000 крупнейших и трафиковых сайтов будут использовать капчу для защиты форм от ботов.

В комплексе все эти техники делают визиты более незаметными и усложняют процесс обнаружения недействительного рекламного трафика.

Как в 2025 году остановить ИИ-трафик в рекламе

Останавливайте ботов «на подлете» и минимизируйте их влияние на эффективность ваших рекламных кампаний. Вот какие методы и инструменты можно использовать:

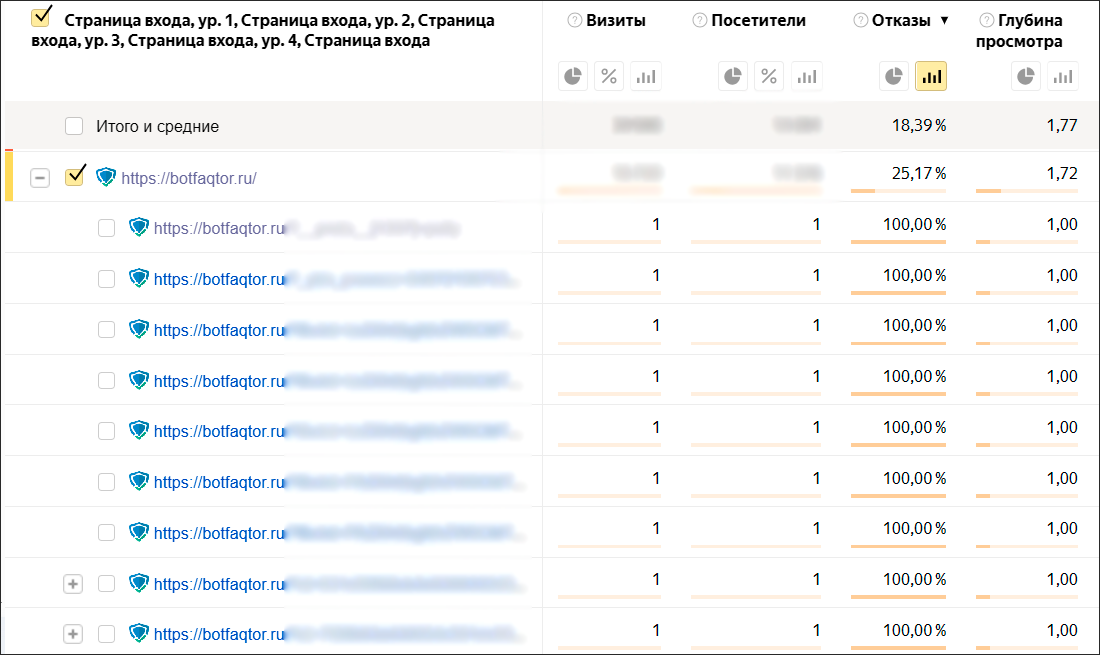

Анализируйте качество трафика

Будьте бдительны и регулярно отслеживайте статистику рекламных кампаний на наличие аномального поведения. Следующие метрики будут указывать на бот-трафик:

- резкий всплеск визитов,

- высокий показатель отказов (например, более 70%),

- низкая глубина просмотров,

- странное геоположение визитов,

- однотипное поведение при посещении (движение курсора),

- баннерная «слепота» — когда бот не видит всплывающих окон и пытается пролистывать страницу,

- низкая конверсия при высоком CTR,

- ночные часы визитов,

- резкий рост количества переходов по брендированным ключевым словам (для рекламы на поиске).

Отслеживайте качество площадок

Смотрим на CTR (высокий), цену клика (низкая), конверсию (нулевая) и другие постклик-метрики.

Скачать список из 100 «мусорных» площадок в РСЯ можно в нашем телеграм-боте. Подробная инструкция по блокировке — тут.

Используйте брандмауэры веб-приложений (WAFs)

Внедрите WAF, который будет служить барьером между вашим сайтом и пользователями. Работая на основе правил и политик, брандмауэры блокируют бот-трафик, анализируя визиты на наличие вредоносного поведения.

Подключите капчу

Только современную, которая способна анализировать поведение посетителей сайтов в фоновом режиме и давать сложные тесты, которые боты не могут решить (например, передвинуть ползунок).

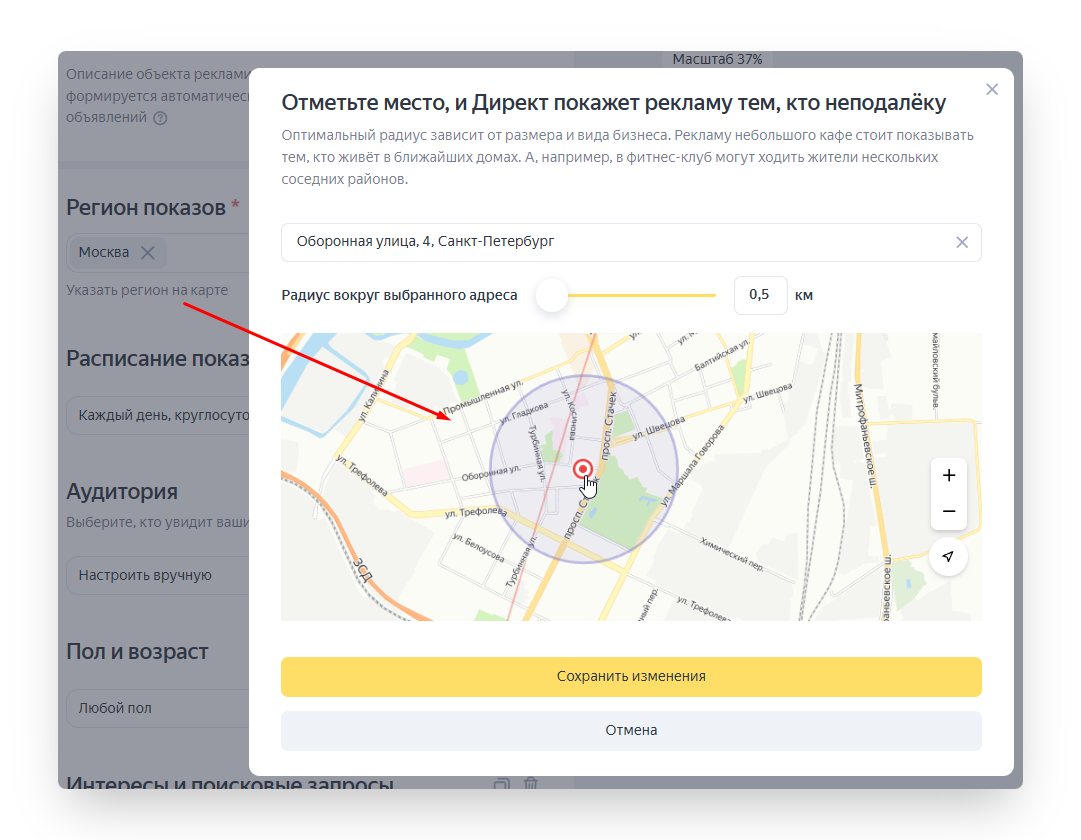

Используйте геотаргетинг

Это позволит запретить показ рекламы пользователям из нецелевых регионов.

Оптимизируйте рекламную кампанию и посадочные

Это также помогает минимизировать риск мошенничества с рекламой: проработайте семантику посадочных страниц и офферы, тщательнее настройте таргетинги и сегментируйте аудиторию, попробуйте перевести кампании на микробюджеты.

Корректируйте ключевые слова

Создайте списки ключевых слов и минусуйте те, по которым ваша реклама не должна показываться. Это поможет снизить поток нецелевого трафика, в том числе ботового.

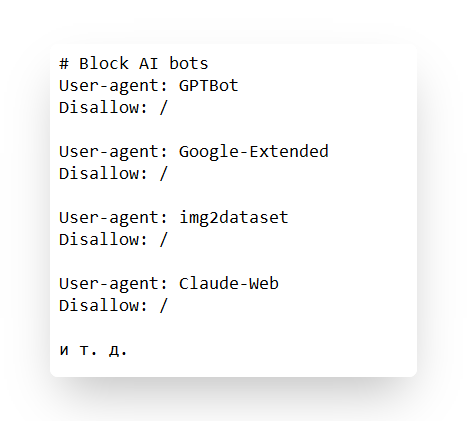

Используйте Robots.txt для блокировки ИИ-агентов

Это не спасет от вредоносных ботов, но поможет блокировать ИИ-агентов. Добавьте нужную директиву в файл robots.txt. Вот список известных краулеров нейросетей:

- GPTBot от OpenAI,

- anthropic-ai от Anthropic,

- Claude-Web от Claude от,

- Google-Extended (модели Google AI)

- Bytespider,

- img2dataset

- Omgili

- FacebookBot

Такие агенты используют сайты для обучения и скрейпинга контента, увеличивая нагрузку на сайт. Пример robots.txt с блокировкой ИИ-агентов:

Перейдите на оплату за конверсии

Попробуйте перейти на модель оплаты не за клики, а за конверсии, чтобы снизить расход бюджета и не платить за фальшивый трафик. Обратите внимание, что эта модель оплаты подходит не для всех бизнес-ниш.

Однако помните, что современные боты умеют в том числе отправлять фальшивые заявки с сайта, поэтому важен тщательный анализ.

Блокируйте недействительный трафик с помощью антифрод-систем

Самый простой и быстрый способ уменьшить влияние вредоносного ИИ-трафика — подключить систему защиты, которая работает на базе искусственного интеллекта и машинного обучения. Например, Botfaqtor — для блокировки ботов в Яндекс Директ, Google Ads, VK Рекламе и на сайтах.

Современные ИИ-инструменты защищают рекламный бюджет от слива и увеличивают количество и качество продаж, сокращая стоимость привлечения клиента.

Проверьте качество своего рекламного трафика с Botfaqtor. Подключите защиту БЕСПЛАТНО на 7 дней — блокируйте ботам доступ к вашей рекламе и сайту. Экономьте бюджет и снижайте стоимость заявки в 2-3 раза.

Подписывайтесь на наш ТГ-канал: рассказываем о реальных кейсах, тактиках и технологиях мошенников, факты о кликфроде и не только. Без спама и с пятничными мемами.